Ogni giorno vengono rilasciate centinaia di patch per correggere vulnerabilità note, eppure molte aziende continuano a cadere vittima di attacchi che sfruttano proprio quelle falle già documentate e risolte. È il paradosso del patch management: un processo apparentemente semplice, ma che nella pratica resta uno dei punti più deboli della sicurezza IT.

Che cos’è il Patch Management

Il patch management è il processo strutturato con cui un’organizzazione identifica, classifica, testa e applica aggiornamenti software – le cosiddette patch – a sistemi operativi, applicazioni e dispositivi per correggere vulnerabilità di sicurezza, bug o problemi di prestazioni.

Secondo il NIST (National Institute of Standards and Technology), il patch management rappresenta una forma di manutenzione preventiva per la tecnologia e uno degli strumenti più efficaci per ridurre la superficie di attacco. Nel modello Microsoft, descritto nel Digital Defense Report 2025, il patch management è parte integrante della cyber hygiene e della gestione della vulnerabilità basata sul rischio (risk-based vulnerability management), dove automazione e intelligenza artificiale aiutano a dare priorità alle correzioni più critiche e a ridurre la finestra di esposizione.

Il patch management, dunque, non è una semplice attività di aggiornamento tecnico, ma un aspetto strategico per la sicurezza informatica, la continuità operativa e la compliance.

Quando il patch management non funziona: i rischi concreti per l’impresa

Trascurare o ritardare l’applicazione delle patch significa ampliare il tempo di esposizione tra la scoperta di una vulnerabilità e la sua correzione, il cosiddetto Mean Time to Patch (MTTP). È in questa finestra temporale che gli attaccanti agiscono con maggiore efficacia: sfruttano vulnerabilità già note, disponibili nei database pubblici dei CVE (Common Vulnerabilities and Exposures), e sviluppano exploit automatizzati che colpiscono indiscriminatamente infrastrutture, endpoint e applicazioni.

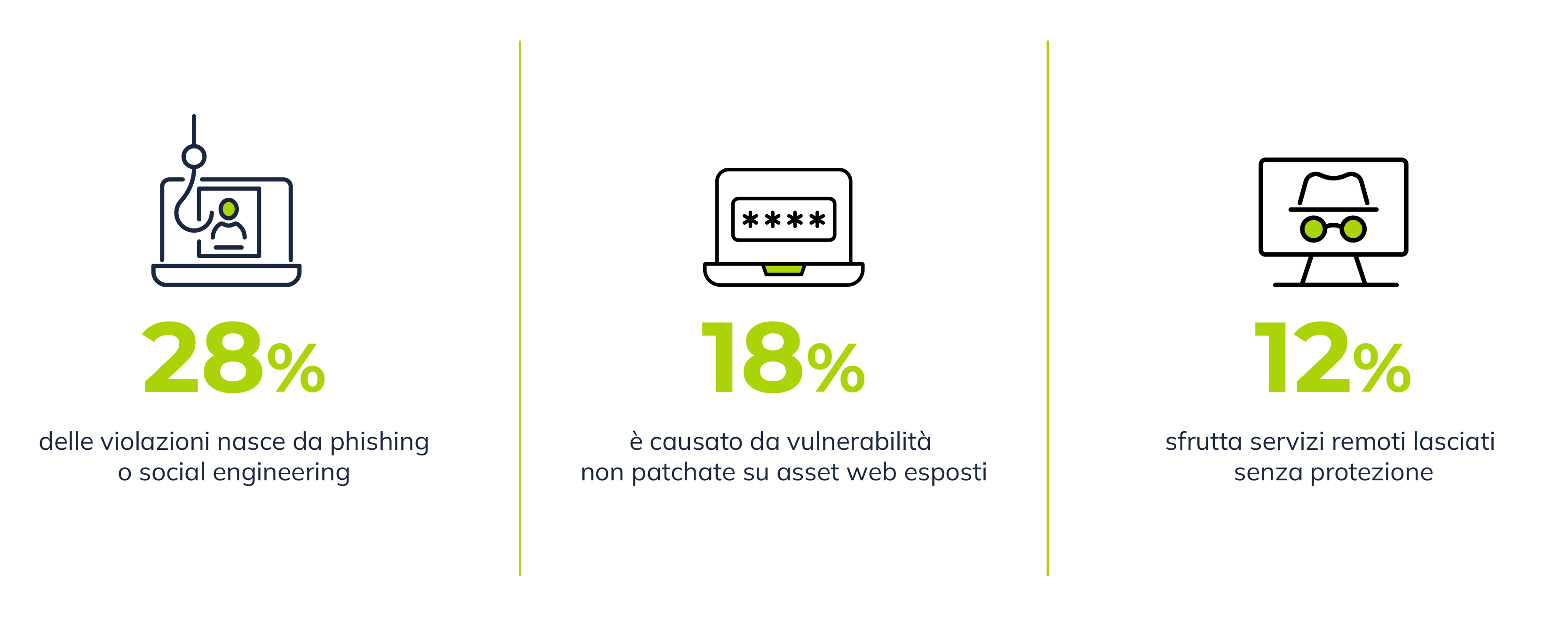

Come iniziano i cyber attack

Fonte: Microsoft Digital Defense Report 2025

La velocità con cui queste minacce si diffondono è spesso superiore alla capacità delle aziende di reagire, e ciò trasforma un problema tecnico in una vulnerabilità sistemica. Il Rapporto Clusit 2025 evidenzia come le organizzazioni, pur consapevoli del rischio, incontrino ancora ostacoli pratici: infrastrutture eterogenee, applicazioni legacy non più supportate, finestre di manutenzione limitate e processi di testing lenti. Tutti fattori che alimentano il patch gap, quella distanza tecnica e culturale tra la disponibilità di una correzione e la sua applicazione effettiva.

Nei contesti più strutturati, la gestione manuale degli aggiornamenti amplifica il problema: la mancanza di automazione e di visibilità centralizzata lascia scoperte le vulnerabilità critiche per settimane, offrendo agli attaccanti margine per muoversi indisturbati. Oggi, strumenti di analisi automatica e intelligenza artificiale permettono agli aggressori di individuare in pochi istanti i sistemi non aggiornati, riducendo drasticamente il tempo che intercorre tra la scoperta di una falla e il suo sfruttamento.

Una gestione delle patch frammentata o non governata non si traduce solo in un rischio di intrusione. Significa anche perdita di controllo sugli asset IT, mancata compliance, aumento dei costi operativi, di gestione e risposta agli incidenti e impatti sulla business continuity. Ciò che nasce come un limite tecnico diventa un punto di fragilità organizzativa, in grado di compromettere sicurezza, continuità e reputazione aziendale.

|

|

Maggiore superficie di attacco Ogni sistema non aggiornato diventa un punto d’ingresso sfruttabile dai cybercriminali. |

|

Perdita di controllo sugli asset IT In assenza di un inventario centralizzato, è impossibile sapere quali componenti siano effettivamente protetti. |

|

|

Interruzioni operative Le violazioni derivanti da vulnerabilità note generano downtime prolungati e danni ai sistemi critici. |

|

Aumento dei costi di remediation Ritardare gli aggiornamenti comporta tempi di risposta più lunghi e interventi più complessi. |

|

|

Mancata conformità normativa Il mancato aggiornamento espone a violazioni delle normative come NIS2 e Cyber Resilience Act, con possibili sanzioni e responsabilità legali. |

|

Danno reputazionale Una violazione dovuta a negligenza nel patching mina la credibilità dell’impresa e la fiducia di clienti e partner. |

Patch management e compliance: quando l’aggiornamento diventa un obbligo di legge

La gestione tempestiva delle vulnerabilità è oggi un requisito normativo a pieno titolo, oltre che una misura di sicurezza fondamentale, in particolare per quanto stabilisce la Direttiva (UE) 2022/2555 (NIS2) e il Regolamento (UE) 2024/2847 (Cyber Resilience Act, CRA). Entrambi i testi normativi riconoscono la gestione delle vulnerabilità e la manutenzione dei sistemi come elementi centrali della resilienza digitale, imponendo alle organizzazioni e ai produttori di tecnologie di adottare processi strutturati, tracciabili e verificabili di aggiornamento e correzione delle falle di sicurezza.

NIS2: la gestione delle vulnerabilità come requisito di sicurezza operativa

La NIS2 impone agli operatori di servizi essenziali e ai fornitori di servizi digitali l’adozione di “misure tecniche, operative e organizzative adeguate e proporzionate per gestire i rischi posti alla sicurezza delle reti e dei sistemi informativi”. Tra queste misure, l’articolo 21 e l’Allegato I richiamano la necessità di garantire la sicurezza dell’acquisizione, dello sviluppo e della manutenzione dei sistemi informatici, compresa la gestione e la divulgazione delle vulnerabilità. Pur non citando esplicitamente il termine patch management, colloca chiaramente la gestione delle vulnerabilità – e dunque l’applicazione tempestiva delle patch – tra gli obblighi di sicurezza strutturale previsti per le organizzazioni soggette a NIS2.

Di conseguenza, le imprese devono:

-

disporre di un processo documentato di identificazione, valutazione e risoluzione delle vulnerabilità;

-

tracciare e archiviare le attività di aggiornamento per garantire la conformità durante gli audit;

-

implementare verifiche periodiche sull’efficacia delle misure di patch management e sulla continuità dei sistemi critici.

La mancata adozione di tali misure può comportare sanzioni fino a 10 milioni di euro o al 2% del fatturato annuo mondiale (art. 34), oltre a responsabilità diretta per i vertici aziendali.

Cyber Resilience Act: responsabilità estesa ai produttori

Il Cyber Resilience Act amplia la prospettiva della sicurezza, estendendo gli obblighi di gestione delle vulnerabilità ai produttori e fornitori di prodotti con elementi digitali. L’obiettivo è garantire che, una volta immessi sul mercato, siano sicuri non solo al momento del rilascio, ma anche durante tutto il loro ciclo di vita operativo.

Queste disposizioni trasformano la gestione delle vulnerabilità in un dovere di manutenzione: i produttori devono assicurare aggiornamenti tempestivi, processi di coordinamento con le autorità competenti e comunicazione trasparente con gli utenti. Il CRA introduce così un modello di responsabilità condivisa lungo tutta la catena del valore digitale, in cui la sicurezza – e con essa il patch management – diventa parte integrante del design e della governance del prodotto.

Un nuovo paradigma di conformità

NIS2 e Cyber Resilience Act delineano un quadro coerente: la gestione delle vulnerabilità non è più un’attività discrezionale, ma un obbligo normativo che lega insieme governance, sicurezza operativa e responsabilità industriale. In entrambi i casi, il patch management rappresenta il punto di contatto tra cyber hygiene, compliance e accountability: un presidio di sicurezza che le aziende devono dimostrare di esercitare in modo continuativo, documentato e proattivo.

|

Vulnerability management |

Patch management | |

|

Obiettivo |

Gestire tutte le vulnerabilità di sicurezza note e potenziali, valutandone il rischio e la priorità. |

Gestire l’applicazione di patch e aggiornamenti software per correggere vulnerabilità o bug. |

|

Funzioni principali |

Scoprire, analizzare, prioritizzare, correggere e riportare le vulnerabilità di sicurezza. |

Applicare o aggiornare software e sistemi per chiudere falle di sicurezza e migliorare stabilità e prestazioni. |

|

Passaggi chiave |

|

|

|

Ambito di responsabilità |

Copre l’intero ciclo di gestione del rischio legato alle vulnerabilità, dal rilevamento alla mitigazione. |

Si concentra sulla fase di correzione operativa all’interno del ciclo di gestione delle vulnerabilità. |

|

Utenti tipici |

Team di cybersecurity |

Team IT |

Dov’è il collo di bottiglia: le 6 cause tipiche del patch gap

Se il patch management resta uno dei punti più deboli della sicurezza IT, è perché l’intero processo, dalla scoperta di una vulnerabilità alla sua effettiva correzione, attraversa una catena di ostacoli tecnici, organizzativi e culturali. La maggior parte delle aziende non fallisce nel “sapere cosa patchare”, ma nel coordinare persone, sistemi e tempi in modo coerente. Le cause del patch gap sono ricorrenti, trasversali a settori e dimensioni, e si concentrano su sei fattori chiave.

-

Inventario incompleto degli asset

Senza una visibilità continua su tutti i sistemi, dispositivi e applicazioni – inclusi ambienti shadow IT o fornitori terzi – è impossibile stabilire cosa sia vulnerabile e dove intervenire. L’assenza di un inventario automatizzato o di una Software Bill of Materials (SBOM) impedisce una gestione proattiva e allunga il tempo di risposta.

-

Prioritizzazione basata solo sul punteggio CVSS

Molte aziende valutano le patch unicamente in base alla gravità teorica della vulnerabilità (CVSS), trascurando parametri come la exploitability reale o l’esposizione effettiva dell’asset. Il risultato è un disallineamento tra rischio percepito e rischio operativo, con risorse concentrate su vulnerabilità poco rilevanti mentre quelle critiche restano aperte.

-

Testing insufficiente nei sistemi critici

In ambienti industriali, ERP o infrastrutture core, l’applicazione di patch è spesso rinviata per timore di downtime o incompatibilità. L’assenza di ambienti di test dedicati e procedure di rollback rallenta l’intero ciclo di aggiornamento, trasformando una misura preventiva di sicurezza in un’operazione complessa e ad alto rischio operativo.

-

Finestre di manutenzione limitate e conflitti con il business

Nei contesti produttivi e nei servizi 24/7, la patch application deve convivere con vincoli operativi rigidi. Ogni aggiornamento richiede approvazioni multiple, coordinamento interfunzionale e spesso il bilanciamento tra sicurezza e continuità del servizio. Il risultato è un Mean Time to Patch che si misura in settimane, non in giorni.

-

Strumenti frammentati tra on-premise, cloud e OT

Le piattaforme di gestione delle patch spesso coprono solo una parte dell’ambiente IT. In molte organizzazioni, server, endpoint, workload cloud e dispositivi OT vengono gestiti con tool differenti e team separati, generando lacune di controllo e inconsistenze di reporting. L’assenza di integrazione centralizzata moltiplica gli errori e impedisce la visibilità end-to-end.

-

Cultura e processi non definiti

Anche quando la tecnologia è disponibile, mancano spesso ruoli e responsabilità chiare. Chi decide la priorità? Chi approva un riavvio? Chi verifica la conformità post-patching? Senza una matrice RACI (Responsible, Accountable, Consulted, Informed) e un flusso di escalation definito, il processo si frammenta e perde efficacia.

|

Criticità |

Effetto sul rischio |

Contromisura consigliata |

|

Inventario incompleto degli asset |

Vulnerabilità non rilevate e sistemi non protetti |

Implementare asset discovery continuo e SBOM aggiornato |

|

Prioritizzazione solo su CVSS |

Focalizzazione errata delle risorse, patch critiche ignorate |

Introdurre modelli risk-based basati su exploitability e exposure |

|

Testing insufficiente nei sistemi critici |

Ritardi negli aggiornamenti per timore di downtime |

Creare ambienti di test automatizzati e procedure di rollback |

|

Finestre di manutenzione limitate |

Patching posticipato, aumento della finestra di esposizione |

Adottare processi di continuous patching e automazione fuori orario |

|

Tooling frammentato |

Mancanza di visibilità unificata e reporting incompleto |

Centralizzare la gestione con piattaforme integrate IT/OT/Cloud |

|

Cultura e processi non definiti |

Ritardi decisionali, escalation inefficaci |

Definire ruoli e responsabilità tramite matrice RACI e policy di governance |

Dal patching emergenziale alla resilienza programmata

Superare il patch gap non è solo una questione di tecnologia, ma di maturità organizzativa e metodo. Le aziende che riescono a evolvere il proprio patch management condividono tre caratteristiche: visibilità completa, prioritizzazione basata sul rischio e automazione intelligente dei processi di aggiornamento.

La transizione dal reattivo al programmato parte da un inventario affidabile, esteso a tutto il perimetro IT e OT, e da un modello di governance che definisca ruoli, policy e KPI chiari. Su questa base, l’automazione diventa il moltiplicatore di efficacia: non elimina il controllo umano, ma ne amplifica la capacità di decisione, riducendo i tempi di risposta da settimane a ore.

Il ruolo del partner: governance, metodo, gestione e accelerazione

Affrontare il patch management in modo efficace richiede molto più di strumenti tecnici: serve un modello di governance maturo, processi ben definiti e una capacità di esecuzione costante. È qui che entra in gioco il ruolo di un partner qualificato.

Quanture affianca le organizzazioni in questo percorso con un approccio end-to-end che combina consulenza strategica, operatività quotidiana e controllo continuo.

-

L’intervento parte da una valutazione dello stato attuale, attraverso assessment e gap analysis che consentono di individuare criticità e priorità di intervento, allineando le esigenze di sicurezza con quelle del business.

-

Segue la definizione di policy e responsabilità chiare, condivise tra IT, SecOps e linee di business, per garantire che ogni fase, dall’identificazione delle vulnerabilità alla loro correzione, sia gestita in modo coordinato e documentato.

-

Quanture supporta poi l’automazione dei flussi di test, deployment e reporting, ottimizzando i tempi di rilascio e riducendo gli errori legati alla gestione manuale. L’obiettivo è liberare i team interni dalle attività ripetitive e operative, consentendo loro di concentrarsi sulle decisioni a maggior impatto strategico.

-

Infine, la misurazione continua tramite KPI e dashboard di compliance assicura trasparenza e tracciabilità dei risultati, offrendo alle imprese una visione chiara del livello di sicurezza raggiunto e del grado di maturità del processo.

Con questo approccio, Quanture non si limita a fornire supporto tecnico: agisce come estensione del team aziendale, garantendo governance, continuità e capacità di reazione in uno degli ambiti più critici della sicurezza informatica.

Topic: Cyber Security, Compliance